脅威防御機能と重大度

脅威防御機能の種類

多層防御のページで類似の内容を説明済みですが、もう少し詳しく脅威防御機能についてみていきましょう。

Palo Altoのセキュリティ機能では、PAN-OS7.1時点で次の6つプロファイルが用意されており、通常のLayer3~4のFW機能へ任意のプロファイルを適用することでポリシー制御を行います。

- アンチウイルスプロファイル

- 脆弱性保護プロファイル

- URLフィルタリングプロファイル

- ファイルブロッキングプロファイル

- データフィルタリングプロファイル

- WildFire分析プロファイル

利用例

下図のように送信元情報+宛先情報+プロファイルで細かく制御を行います。

重大度の説明について以降で説明します。

重大度(Severity)の種類とその意味

Palo Altoの脅威防御機能(アンチウィルス/脆弱性防御/ファイルブロッキング)で脅威を検知した場合、次の1~5のシビラリティが割り当てられます。「Critical > High > Medium > Low > Informational」の順で影響度が大きく、シビラリティ(重大度)によって、検知時の動作を制御することが可能です。

それぞれの持つ意味としては下記を指しています。

- Critical

一般的に広く利用されているソフトウェアのデフォルトインストール状態で影響を受ける可能性が高く、サーバーのルート権限を奪取し、攻撃者が攻撃に必要な情報を広く利用可能である脆弱性の場合 - High

Criticalになる可能性を持っているが、攻撃手法が難しかったり、上位権限(ルート)を獲得できなかったり、攻撃対象が少なかったりするなど、攻撃者にとって攻撃をする魅力を抑制するいくつかの要因がある脆弱性の場合 - Medium

DoS攻撃のように情報搾取まではいかない潜在的な攻撃や、標準ではない設定、ニッチなアプリケーション、なりすまし、非常に限られた環境からでしか攻撃できない場合 - Low

ローカルまたは物理的なシステムアクセスを必要とするか、クライアント側のプライバシーやDoSに関する問題、システム構成やバージョン、ネットワーク構成の情報漏出を起こすような比較的影響の小さい脅威の場合 - Informational

実際には脆弱性ではないかもしれないが、より深い問題が内在する可能性があり、セキュリティ専門家に注意を促すことが適切とされる疑わしいイベントの場合

これらはPaloAlto社で各種評価の上、設定している指標であり、セキュリティアップデートのタイミングで評価が変わってくる可能性があります。

上記5段階の重大度は、次の2つだけです。

次の3つは、重大度ではなくカテゴリやアプリケーションタイプなど別の指標があります。詳細は別ページで説明します。

- URLフィルタリングプロファイル

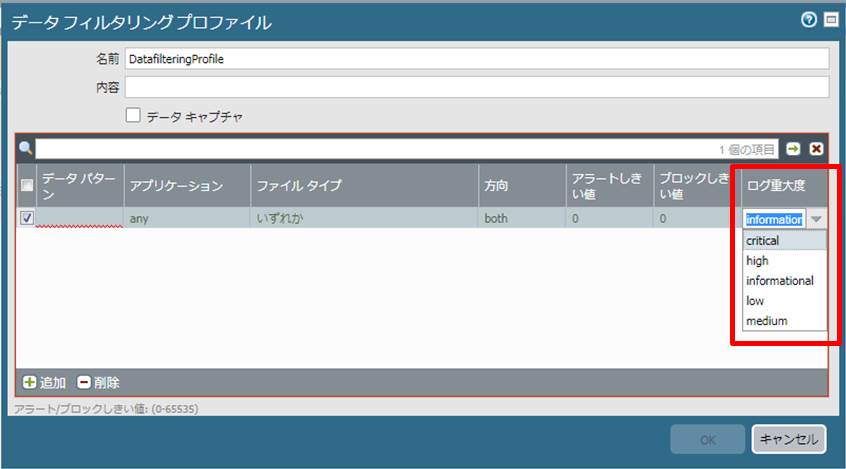

- データフィルタリングプロファイル

- WildFire分析プロファイル

以上