PAシリーズのポリシー定義方法

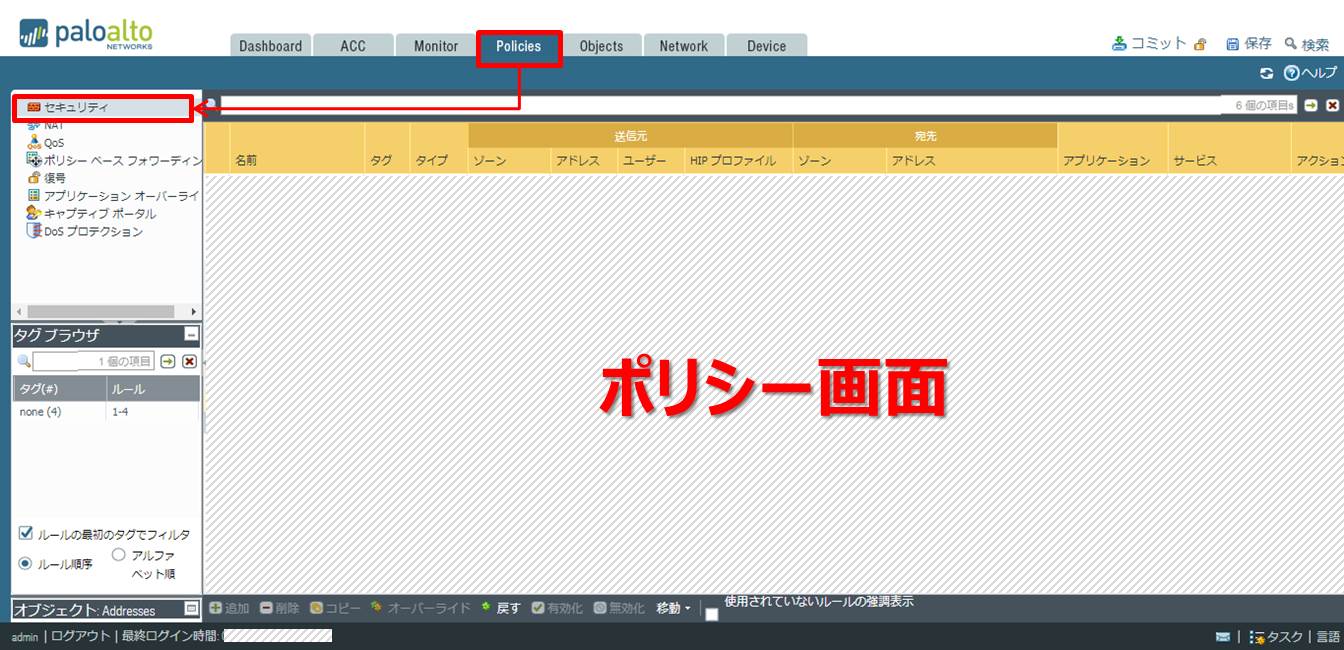

Palo Altoでは、ポリシーの編集をGUIから行うこと可能です。下記はポリシー編集画面のイメージです。

1つの画面でFWのメインとなる”セキュリティポリシー”を管理します。

画面遷移手順

- Policies タブクリック

- セキュリティ リンククリック

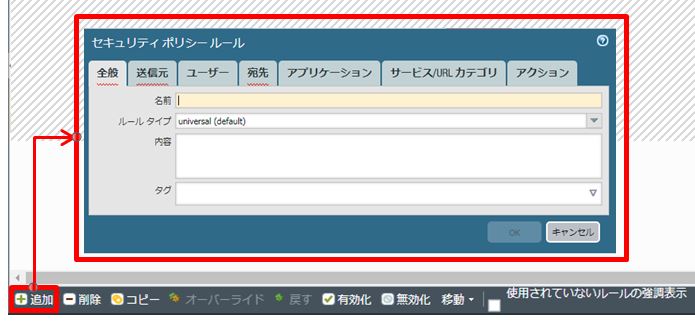

①.設定の追加

画面下部にある”追加” ボタンをクリックすると下図のようにポップアップウィンドウが表示されます。各タブの設定内容を入力し、1つのポリシーを作成していきます。

それぞれのタブの内容について見ていきましょう。

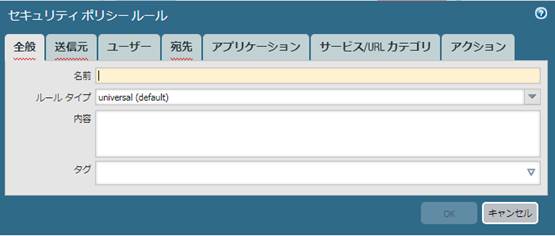

◆全般

- 名前 ☆必須

- ルールタイプ ☆必須

次の3種類のタイプがあり、それぞれで動作が異なります。- Universal

同一/異なるゾーンを意識しません。デフォルト設定であり、基本的にはこれを設定することがほとんどです。これが設定されている場合は、”送信元”及び”宛先”に指定されたゾーンをポリシーの適用対象とします。 - Intrazone

指定された同一ゾーンのみをポリシーの検査対象とします。

たとえば、ゾーンA ⇒ ゾーンB の通信といった、ゾーン間通信は検査対象とはなりません。 - Interzone

指定された異なるゾーンのみをポリシーの検査対象とします。Intrazoneの逆です。 - 補足

PaloAltoでは “Intrazone”及び、”Interzone”を使用したルールが暗黙的に設定されています。もう少し具体的に書くと、”Intrazone” は許可、”Interzone”は拒否となるルールが定義されています。“Intrazone” は許可・”Interzone”は拒否のルールにマッチした場合でデフォルト設定の場合はログが出力されないため注意してください。

- Universal

- 内容

任意の設定項目です。基本的なポリシー内容を記載することが多いかと思います。 - タグ

ポリシーを視覚的に判断しやすくための”タグ” を設定することができます。タグごとに特定の色を付け視覚的に判断しやすくしたり、ルール一覧をタグでフィルタリングしたりすることが可能です。

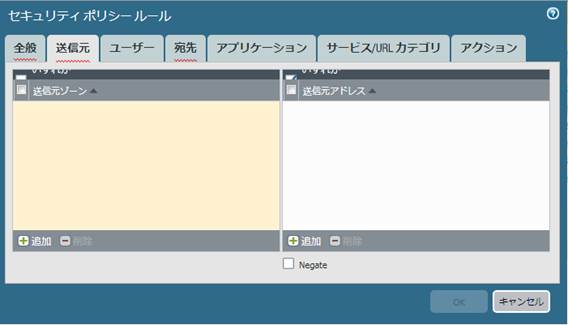

◆送信元

- 送信元ゾーン

予め作成したゾーンを送信元として設定することができます。 - 送信元アドレス

送信元情報としては、アドレスオブジェクトを指定することができます。

参考:アドレスオブジェクトの作成 - 補足

“Any” の場合は画面上部の”いずれか”のチェックボックスを有効にします。ウィンドウの右下にある”Negate”を有効にすると該当アドレスに一致しないものがマッチ対象となります。

◆ユーザー

Active Directory などとユーザ情報の連携している場合、ユーザのログイン情報などからIPアドレスをユーザ名を紐づけることができます。

それらの情報を利用することで、ユーザ単位/グループ単位で制御を行うことできます。

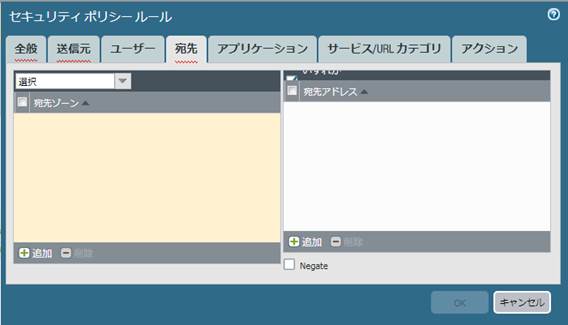

◆宛先

宛先の場合も設定出来る項目は”送信元”の時と同様です。

- 宛先ゾーン

- 宛先アドレス

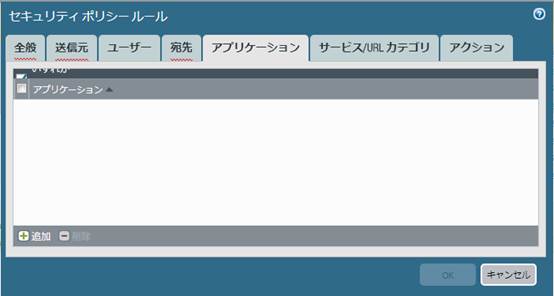

◆アプリケーション

この設定項目ではPaloAltoアプリケーション識別機能を利用したポリシーの指定ができます。

たとえば、Web通信(HTTPS)だけではなく、その上で動作しているアプリケーション “Youtube-base” や “twitter-base” などの実際に利用しているアプリケーションまで指定することができます。

特に指定がない場合は、画面左上(ちょっと隠れています)の”いずれか”を選択します。

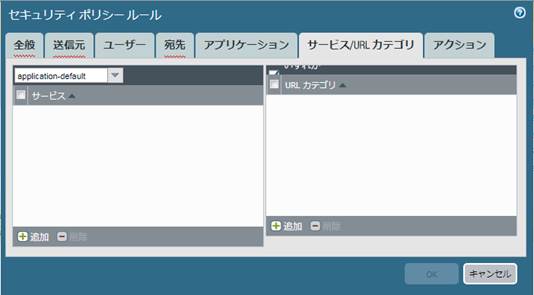

◆サービス/URLカテゴリ

- サービス

サービスオブジェクト定義画面で作成した”サービス”を選択します。”サービス”とは何かというと、”ポート”を指します。サービスオブジェクトの定義例

◆プロキシ:サービス名:service-proxy、ポート番号:8080

◆HULFT:サービス名:hulft(もしくはサーバ名など)、ポート番号:30000/31000

参考:サービスオブジェクトの作成 - URLカテゴリ

経験上この設定項目を利用したことがありませんが、特定のルールでURLをキーとして制御を行ないたい場合に利用可能です。

ルールごとにURLフィルタリングを作成すると管理がしにくくなる気がするため、個人的にはURLフィルタリングポリシーで定義することをオススメします。補足:Application-defaultについて

PaloAltoのAPP-ID(アプリケーションデータベース)で定義されているデフォルトのポートをマッチの対象とします。たとえば、SSHであれば22番ポートが正規のポートみなします。

標準ポート以外からの通信が許可しないようなルールの作成が簡便に行えるメリットがあります。

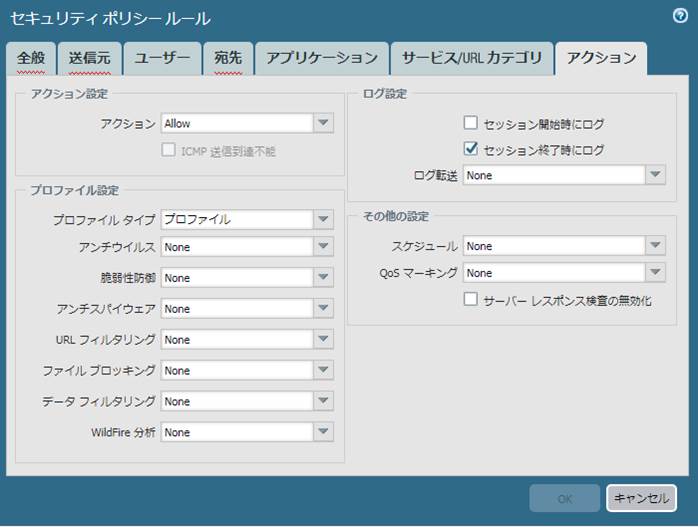

◆アクション

- アクション

セキュリティポリシーにマッチしたときの動作を指定します。設定可能な項目は”Allow, Deny, Reset-both, Reset-client, Reset-server, Drop”などです。

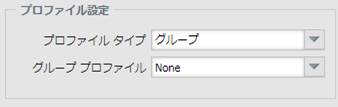

“ResetとDrop”の違いは、サーバ側にリセットパケットを送ってあげるかどうかの違いです。 - プロファイル設定

セキュリティプロファイルを利用する場合はリストから適用するプロファイルを指定します。- プロファイルタイプ

“プロファイル、グループ、なし”のいずれかを選択できます。

グループの場合は下記の画面イメージとなります。

- アンチウィルス

- 脆弱性防御

- アンチスパイウェア

- URLフィルタリング

- ファイルブロッキング

- データフィルタリング

- WildFire分析

- プロファイルタイプ

- ログ設定

- セッション開始時にログ

文字通りセッションの開始時にログとして記録します。この設定を有効にすると装置負荷が高くなる可能性があるため、すべてのポリシーで設定することが非推奨です。 - セッション終了時にログ

基本的にはこの設定を有効とします。 - ログ転送

装置本体にログを記録するだけでなく、外部ログサーバに出力する場合はこの設定を指定します。

- セッション開始時にログ

- その他の設定

- スケジュール

特定のスケジュールでポリシーを有効としたい場合に利用します。 - QoSマーキング

トラフィックに対し、QoSマーキングを行う場合に利用します。

- スケジュール

以上