次世代FW PAシリーズの基礎知識まとめ

Palo Alto社の次世代ファイアウォール PaloAlto シリーズについての基本的な情報についてまとめました。

- どんな感じの機器なのか知りたい人

- 他社製ファイアウォールと比べてどうなのか

管理アクセス/推奨ブラウザについて

PaloAltoの管理は、基本的にブラウザ(HTTPS)を利用します。PAN-OS6.1~8.1(現在の最新OS)での推奨のブラウザは、下記のとおりです。

- Google Chrome ★推奨

動作確認済み PAN-OS6.1~PAN-OS8.1 - Internet Explorer 非推奨

PAN 6.1動作確認、PAN-OS7.0以上はアクセス不可

Internet Explorer を利用する場合は、PAN-OS6.1系においても動作が重いです。そのため、Palo Alto のGUIを見る場合は、Google Chromeを使いましょう。

完全に経験上での話ですが、ネットワークアプライアンス製品系は、基本的にGoogle Chrome であれば大体の装置は動きます。もしくは、Mozilla FireFox をオススメします。

管理アクセス方法

管理アクセス手法としては、他にもHTTP/SSH/Telnet などがあります。しかし、HTTP/Telnetは暗号化もされていないため、セキュリティ装置としてはあまり推奨されません。実運用では、利用するとしてもSSHくらいです。

①.ブラウザでの管理

PAシリーズのGUIは他社ベンダーに比べると良くできているため、ある程度慣れてくれば、どの辺の設定項目でどんな設定ができるのかイメージしやすいです。

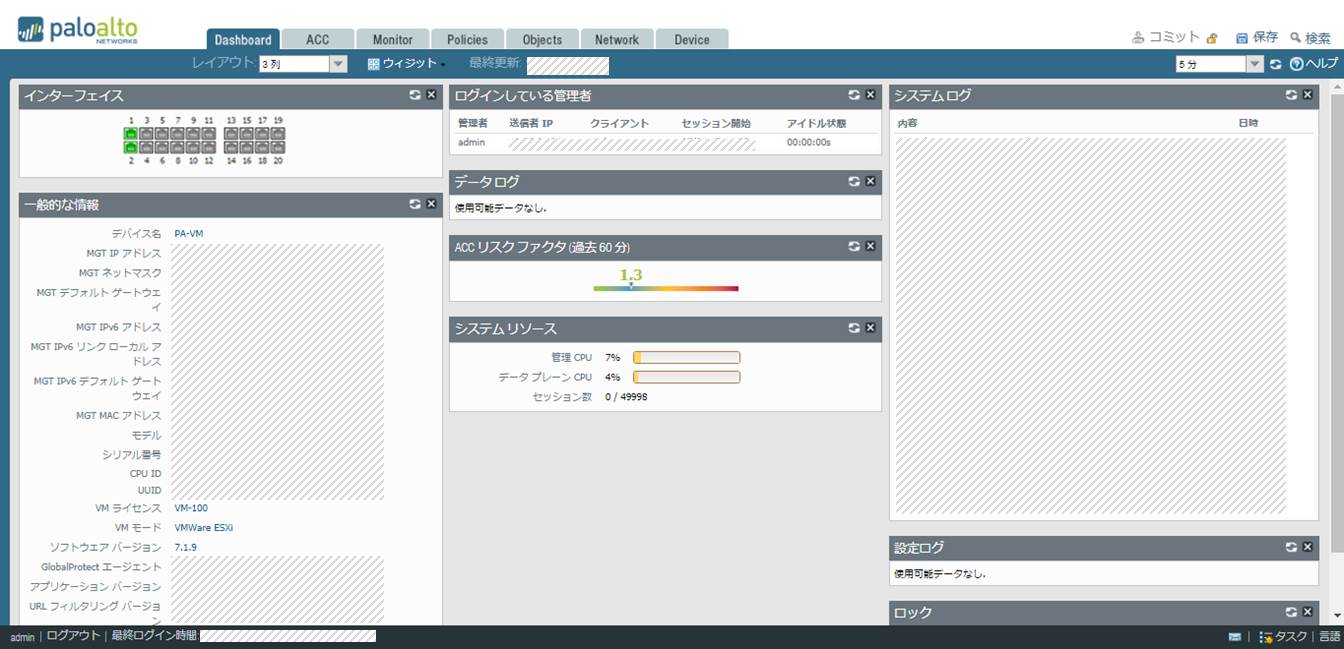

下図は実際の画面イメージです。ログイン後はダッシュボード画面が最初に表示されます。

そこでは、その時点でのCPU利用状況/セッション数などのシステム利用状況やトラフィック/脅威ログなどのアクセス制御の状況などを含め、多くの情報をダッシュボードから閲覧可能です。

また、ダッシュボード画面の表示内容はいくつかのウィジェットを自由に組み合わせることが可能あり、不要なウィジェットは減らすこともできます。

GUIの初期表示言語は英語です。日本語でも表示ができるので、気になる方は始めに設定しておくことをオススメします。

※日本語設定にすることでほぼ100%が日本語化されますが、本当にごく一部の箇所は英語のままとなりますので注意

②.コマンドラインでの管理

あくまで個人的な感想ですが、CLIはGUIに比べるとコマンド体系が分かり辛い印象です。GUIがすごく優秀なので、CLIで管理しなければいけないシーンが少ないのも理由の1つかもしれません。

SSHを利用しなければいけないシーンを挙げるとすれば、CLIでしか取得できないようなログを取得する場合などです。

具体例としては、NATセッションの状況やCPU利用状況の確認などが挙げられます。トラブルシューティングや検証などで役に立ちます。

便利なCLIコマンドについては下記にまとめてありますので、参考にして下さい。

PAシリーズ の特徴

この章では、ライセンス体系から実際の装置概要についてざっくばらんにまとめます。各項目の詳細については後々まとめます。

サブスクリプションライセンス

IPアドレス/ポートベースでの制御やアプリケーション識別機能などについては、標準で利用できますが、アンチウィルスや脆弱性防御などの機能を適用したい場合はサブスクリプションライセンスの購入が必要です。現在(2018年10月)で購入可能なサブスクリプションは下記の5種類あります。特に上の3つは必要になるシーンが多いものです。

現在購入可能なライセンス

-

- 脅威防御(Threat Prevention)

- URLフィルタリング

- WildFire

- vsysアップグレード

- GlobalProtect

- 参考:Palo Alto サブスクリプションライセンス詳細

装置ログの管理

装置本体に内蔵されているHDDには各種ログ格納されており、ログが満杯になるとローテートされます。

PaloAltoでは、HDD容量の範囲内でそれぞれのログ量を指定することが可能であり、あまり重要視していないようなログ、もしくは使っていない機能のログ容量を減らすことが可能です。設定イメージは下記の通りです。

- トラフィックログ 30%

- 脅威ログ 16%

- コンフィグログ 4%

・・・

設定の反映

設定変更後は、必ずコミットを実行する必要があります。GUIから設定した内容は、”candidate-config” として保存されます。それらの設定は画面右上にある「コミット」ボタンから設定反映することによって、”running-config” に反映されます。次の項目でもありますが、冗長化構成の場合は基本的に装置設定が同期されます。

ここで “基本的に“ と書いた理由としては、HA設定や装置管理系の情報などについては同期されないこともあるため、そのように記載しています。

冗長方式

PaloAltoでは、標準機能で High Availability 構成(冗長構成)をとることが可能です。HA構成には下記の通り2タイプあり、基本的には、Active/Standy構成が推奨となります。

- Active/Standby ★推奨

- Active/Active 非推奨

どうしても両アクティブ(Active/Active)にせざるを得ない場合を除き、両アクティブ構成は非推奨です。HA構成を組む場合は、専用のHAポートを2つ以上※用意する必要があります。それぞれはHA1ポート、HA2ポートと呼ばれ利用用途が異なります。

・HA1 メイン/バックアップ → 2本

・HA2 メイン/バックアップ → 2本

⇒ HAを組む場合は、両現用となる構成と避けるため、合計4本となる場合がほとんどです。

詳細情報は下記ご参照ください。

参考:High Availability 機能詳細

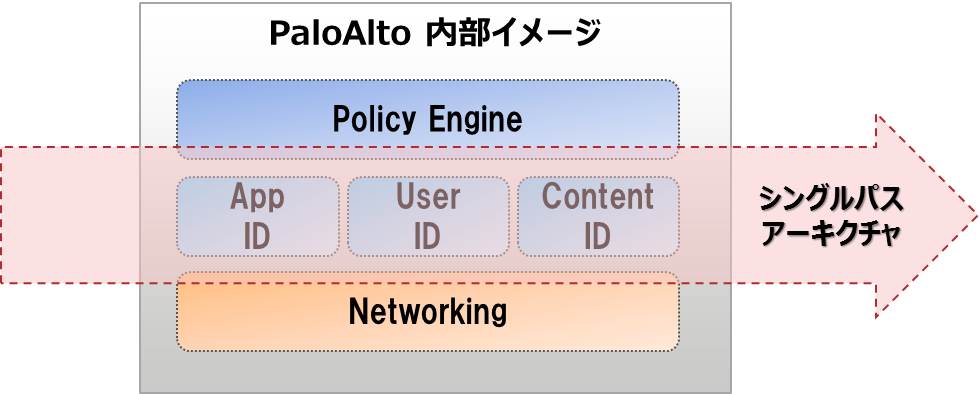

シングルパスアーキテクチャ

PaloAlto の特徴的な構造であり、次の3つの機能を駆使することで、トラフィックをフルコンテキストによる分類を行います。そして、トラフィックを分類したあとに豊富な適用オプションと脅威防御オプションを適用することで、ファイアウォールの機能を実現します。シングルパスアーキテクチャでは、通過するトラフィックへ次の3つの機能を標準で適用します。

- UserID(ユーザの識別機能)

ActiveDirectory や GlobalProtect と連携することで、通過したトラフィックのユーザを識別することできます。

識別した情報を元にアクセス制御を行うことできるため、IPアドレス単位だけではなく、ユーザ単位での制御を実現します。 - AppID(アプリケーション識別)

トラフィックの通信ポートをみるだけではなく、通信の振る舞いなどからアプリケーションを識別します。PaloAltoでは、このアプリケーション識別機能がデフォルトで動作しており、全トラフィックのアプリケーションを識別します。

例:ポート443(HTTPS)の通信

通常のFWであればレイヤー4までしか見ないため、ポート番号の識別で限界です。PaloAltoの場合は、HTTPSだけでもYouTubeやFacebook、2ch(5ch)などが識別可能です。 - ContentID

IPS、アンチウィルス、C&C通信、URLフィルタリング、データフィルタリング などのセキュリティ機能を適用します。

ログ情報

様々なログ情報をGUIから閲覧することができ、外部にテキストデータとして出力することも可能なので、インシデント発生時は大いに役立ちます。PAN-OS7.1時点では次の10種類のログを閲覧すること可能です。特に1~4のログは、頻繁に確認することになります。

閲覧可能なログ

- トラフィックログ

- 脅威ログ

- URLフィルタリングログ

- WildFireへの送信ログ

- データフィルタリングログ

- HIPマッチログ

- 設定ログ

- システムログ

- アラームログ

- 統合ログ

セキュリティ機能

Palo Altoでは、セキュリティ系の機能が充実しています。サブスクリプションを購入することで次のような機能を利用することが可能です。

マルウェアなどは日々進化しており、従来のシグネチャだけでは防ぎきれないのも多く存在します。そのため、新しく見つかったウィルスパターン/脆弱性などは、ベンダーからシグネチャとして定期的に提供されます。

- アンチウィルス

- 脆弱性防御

- URLフィルタリング

- WildFire

まとめ

つたない文章ではありましたが、なんとなくPAシリーズの装置がどんなものが分かっていただけたでしょうか。

今後、各機能の詳細についてまとめていきますので、そちらもぜひご参考にしてください。

参考書籍のご紹介

この本があれば、基本的な知識はほぼ学ぶことができます。これからスキルアップして行きたい方にはオススメです。

|

Palo Alto Networks 構築実践ガイド 次世代ファイアウォールの機能を徹底活用 [ パロアルトネットワークス合同会社 ] 価格:5,280円 |

![]()