攻撃プロセスと多層防御機能について

攻撃目的と攻撃プロセスの理解

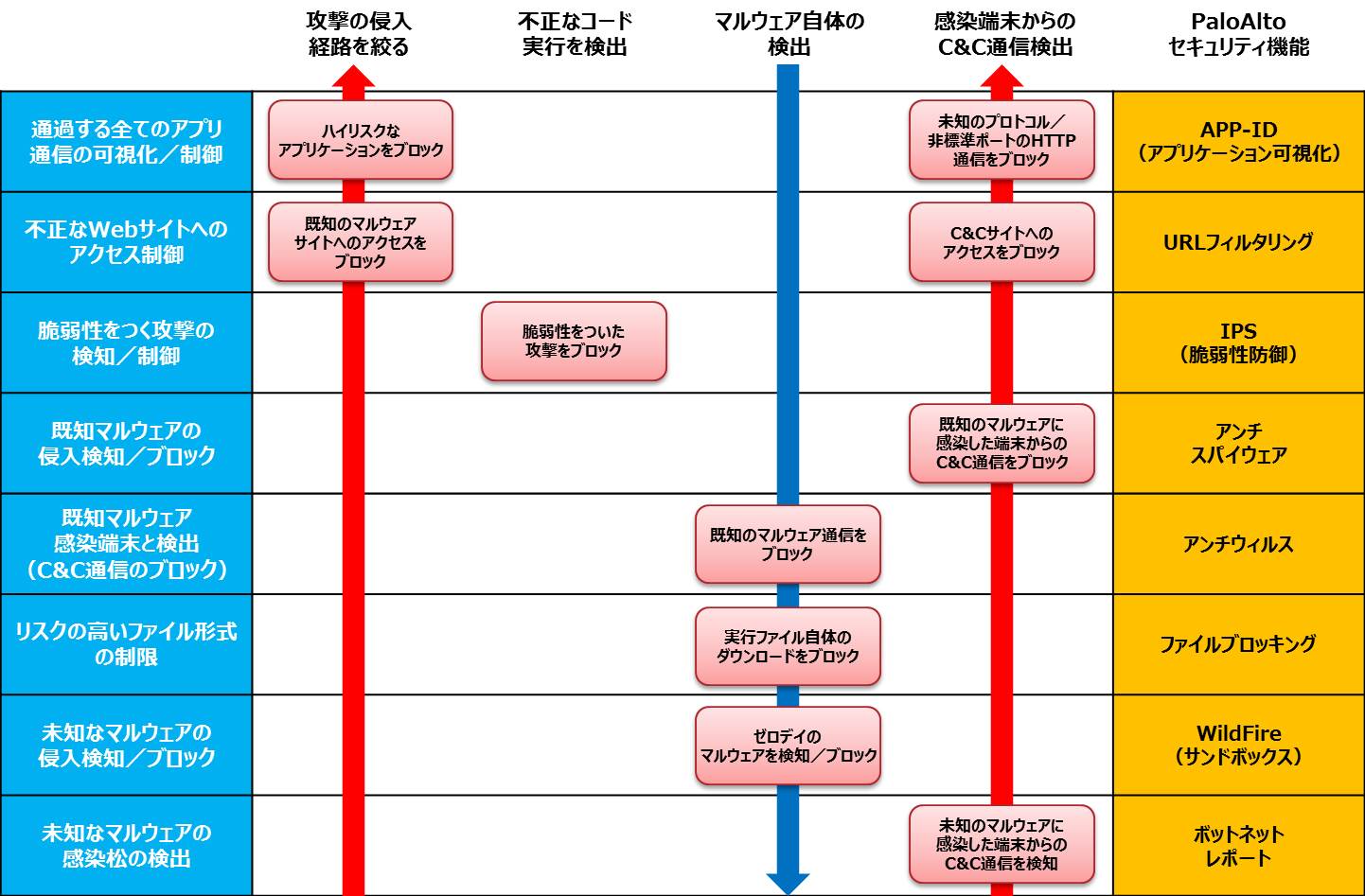

Palo Altoでは、様々なセキュリティプロファイルやアプリケーション可視化/ボットネットレポートを相互に組み合わせることで、高いセキュリティ機能を発揮しています。

いずれか「単一のセキュリティ機能で防御するのではなく、複数を組み合わせている」というところがポイントです。

一般的に悪意をもった攻撃者が不正に情報を取得(データ流出)しようとする場合、次のようなプロセスを踏むことが多くあります。

- 情報収集

- 感染&ネットワークへの侵入

- 外部サイトとの通信(C&C)

- データ流出 など

中にはコンピュータウィルスを実行させ、画面ブラックアウトさせたり、正常に起動できなくしたりなど、人を困らせるだけものもありますが、多くの場合は、企業や個人が持つ情報やお金です。

企業が持つ業務情報、顧客情報は、企業を存続していく上で最も重要だといっても過言ではありません。ウィルス感染により、それらの情報が外部へ流出したとなれば、企業の信頼失墜やイメージ低下につながりますので、企業にとっては大ダメージです。

さきほども書きましたが、目的を達成するためには、いくつかの攻撃プロセスを踏む必要があり、どこかのタイミングで攻撃の連鎖を打ち切ることができれば、こちらの勝ちになります。

多層防御機能について

攻撃をブロックするためには、攻撃プロセスのうちのどこかでブロックすることができれば、断ち切ることができます。

以下が、PaloAltoが搭載しているセキュリティ機能です。※一部機能の利用には、サブスクリプションの購入が必要になります。

PaloAltoが持つセキュリティ機能

- APP-ID(アプリケーション可視化)

- URLフィルタリング ※URLフィルタリング

- IPS(脆弱性防御) ※脅威防御

- アンチスパイウェア ※脅威防御

- アンチウィルス ※脅威防御

- ファイルブロッキング

- WildFire(サンドボックス) ※WildFire

- ボットネットレポート

下図が実際の攻撃パターンフェーズごとの防御例です。要所要所で、セキュリティ機能が効いてきます。

【補足】FWルールの組み方について

実際ポリシーを構成する場合は、

①ゾーン

+

②L4~L3レベル(IPアドレスとポート)

+

③セキュリティプロファイル(アンチウィルス、脆弱性防御、URLフィルタリングなど)

で組み合わせることが多く、セキュリティプロファイルだけで適用することは稀です。

トラフィックの処理的にも、①・②に合致したものだけセキュリティプロファイルが適用されます。

参考書籍のご紹介

この本があれば、基本的な知識はほぼ学べます。今後、新しいPAN-OS版での情報更新があるとうれしいですね。

|

Palo Alto Networks 構築実践ガイド 次世代ファイアウォールの機能を徹底活用 [ パロアルトネットワークス合同会社 ] 価格:5,280円 |

![]()

以上